Esettanulmány: egyetemi és gimnáziumi informatikai hálózat kiépítése Fortinet eszközökkel |

|

|

|

|

|

Az ARLITECH az első és legrégebbi Fortinet partner Magyarországon, 2007 óta forgalmazzuk a Fortinet termékeit. Nincs még egy cég Magyarországon, amelyik az “A” sorozatú hardverektől a “G” sorozatú rendszerekig, az összes generáción átívelő eszközöket integrált, illetve telepített. |

Az 1950 szeptemberében nyílt meg az Állami Balett Intézet, amely 1990. július 1-től a Magyar Táncművészeti Főiskola 2017. február 1-től a Magyar Táncművészeti Egyetem nevet viseli. E mellett gimnáziumot, továbbá középiskolai kollégiumot fenntartó intézmény. |

|

Integrálásra került eszközök:

|

Az ügyfél adatai:

|

Mi szükséges egy egyetemi hálózat stabil működéséhez?Az ARLITECH mérnökei összeállítottak egy feladatlistát, amelynek megoldása kulcsfontosságú egy egyetemi informatikai rendszer stabil működéséhez. A feladat nagyon összetett volt, de az egyetem vezetésének támogatása biztosította a sikeres végrehajtást. |

|

A legfontosabb megoldandó feladatok a következőek voltak: |

Minden feladat megoldható, ami részfeladatokra bontható.

|

|

A lehető legmagasabb védelem az internet irányából történő támadások ellen (DoS, Web Filter, AntiVirus, IPS, DNS Filter, File Filtering, Application Control, első szintű Email Filter, VoIP védelem, WAF, SSL/SSH inspection…) |

Új FortiGate tűzfalrendszer került bevezetése, teljes UTP (Unified Threat Protection) funkcionalitással, amely vezérli az aktív hálózati elemeket és a WIFI hálózatot, akár 10Gbps sebességgel is. |

|

Központilag menedzselhető aktív hálózati eszközök. A váratlan hálózati leállások megszüntetése. Hálózati performanciával, sebességgel kapcsolatos problémák megoldása.

|

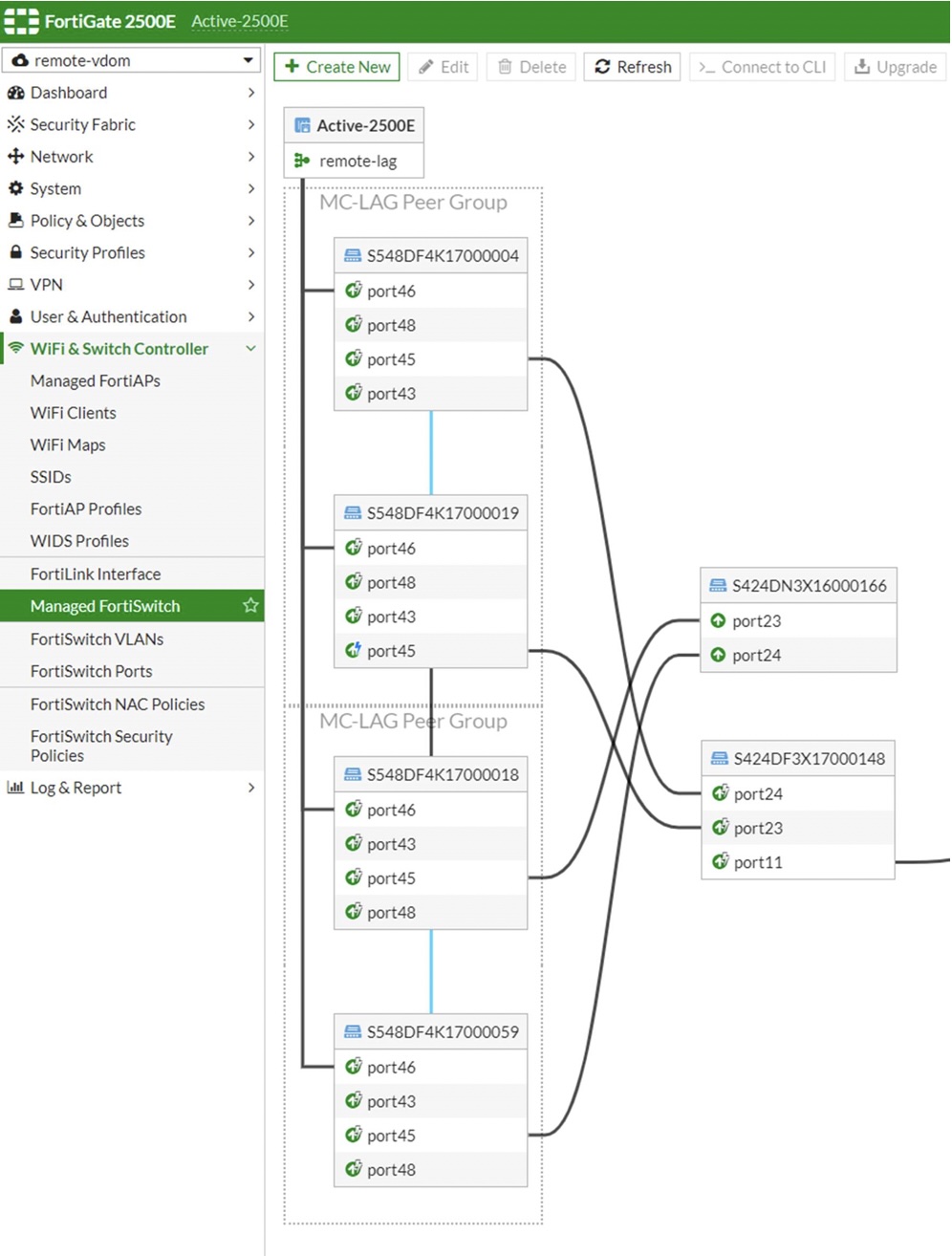

A korábbi, elavult aktív eszközök rendszeresen okoztak hálózati leállásokat, minimális teljesítményük miatt folyamatos volt a forgalom akadozása. Az összes switch nagyteljesítményű, központilag, tűzfalból menedzselt FortiSwitch-ekkel lett kiváltva. Ezáltal hatványozottan nőtt a hálózati sebesség, megszűntek a leállások, akadozások. A továbbiakban semmit sem kellett lokálisan konfigurálni, rengeteg időt spórolva ezzel. Mivel a FortiGate tűzfal a Security Fabric-en keresztül megmutatja a csatlakoztatott eszközök fizikai topológiáját, működését, az üzemeltetésre és hibakeresésre fordított idő a töredékére csökkent. Valós időben látszik, ha bármelyik switch-el AccessPoint-tal elveszti a kapcsolatot, túlmelegszik, elromlik egy fizikai port,... |

|

Az internetes forgalom dinamikus sávszélesség menedzsmentje. |

A különböző prioritású, internet felé irányuló forgalmak, dinamikus szabályozására volt szükség. Ezt a FortiGate által biztosított Traffic Shaper-ekkel és Traffic Shaping Policy-kkal oldottuk meg. A napi munka mellett szükség volt a kollégium, a Wi-Fi hálózat, a gimnáziumi és az egyetemi oktatás, valamint az informatikai termek és a stúdió (online közvetítések) priorizált, ezáltal dinamikusan változó szabályozására. |

|

A külső szolgáltató által biztosított VoIP hálózat veszteségmentes működése. |

Mivel a VoIP telefonközpont egy külső szolgáltatónál került telepítésre, a VoIP hálózatnak külön VLAN lett kialakítva, magas prioritású, garantált sávszélességgel, így teljesen megszűntek a korábbi hálózat okozta performancia problémák. |

|

Központilag menedzselhető Wi-Fi hálózat, mely több ezer eszköz kiszolgálására képes.

|

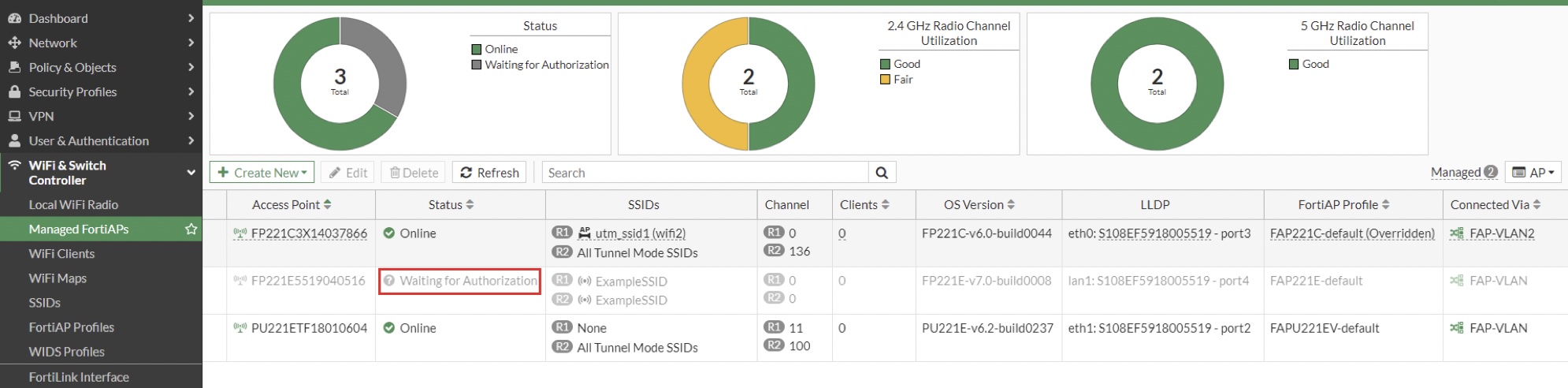

Mivel sok diák tanul az egyetemen és a gimnáziumban, sok vendég, vendégelőadó érkezik, konferenciákat és előadásokat szerveznek, meg kellett oldani egy olyan Wi-Fi hálózat kiépítését, amely valós időben képes kiszolgálni több ezer eszközt. (Telefon, okosóra, tablet, notebook,...) Az egyetemen telepített switch-ek mind PoE-s switch-ek, ezek biztosítják az AccessPoint-ok áramellátását, illetve, ahogy korábban írtuk a Security Fabric-en keresztül lekérdezhető az állapotuk, státuszuk. |

|

Wi-Fi hálózaton keresztüli forgalom védelme. |

A Wi-Fi hálózatokat Web Filter, AntiVirus, DNS Filter, File Filtering, Application Control, SSL/SSH inspection Security Profile-okkal is védeni kell, a diákok nem tölthetnek le semmilyen káros tartalmat, nem használhatnak torrent szoftvereket, esetlegesen fertőzött eszközökkel nem indíthatnak támadásokat. Ezek mellett védeni kell az egyetem területén kívül is látható SSID-khoz való csatlakozást, akár IPS, akár WIDS profile-okkal. Mindez a FortiGate tűzfallal lehetséges, mivel az a FortiAP-k kontrollere. |

|

Csillagpontos, 10Gbps optikai gerinchálózat kialakítása. |

Az 1Gbps optikai gerinchálózatok kiváltásra kerültek 10Gbps-os csillagpontos optikai hálózattal. |

|

A rendszer valós idejű központi logolása, monitorozhatósága, így elkerülve a visszakereshetetlen, azonosíthatatlan hibákat.

|

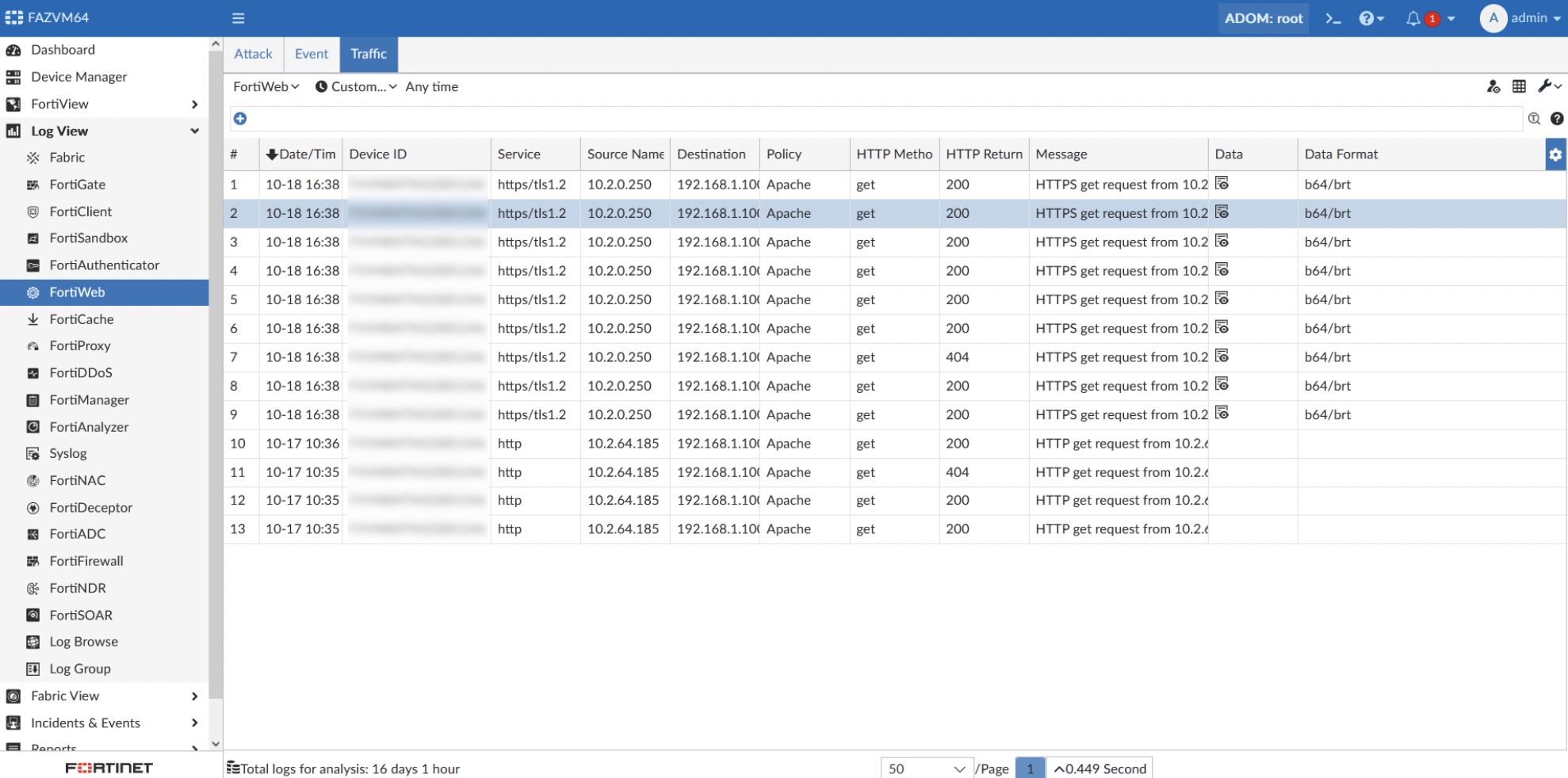

Az egyetem virtuális környezetébe egy FortiAnalyzer-VM került konfigurálásra. A FortiAnalyzer főbb funkciói:

|

|

Az üzemeltetéshez szükséges emberi erőforrások csökkentése, az emberi tévedések minimalizálása. |

Mivel a teljes hálózat integrált a tűzfalba, így az üzemeltetés központilag megoldott, nagyban csökkentve az emberi erőforrásigényt. Az integráltság miatt az emberi tévedések lehetősége is korlátozódott. |

|

Közvetlenül a hálózati aktív eszközökben történő konfigurációk, frissítések elkerülése. |

A központi menedzselhetőség miatt nincs szükség közvetlenül, lokálisan a switch-ekben való konfigurálásra. |

|

Kritikus szolgáltatások, rendszerek védelme. |

A kritikus rendszerek, web szerverek szeparált VLAN-okba kerültek, szigorú tűzfalszabályokkal, maximális védelmet nyújtó Security Profile-okkal. |

|

IT biztonsági szempontból a lehető legnagyobb hálózati szegmentálás (VLAN-ok) kialakítása. |

A fizikai és a Wi-Fi hálózat is, a lehető legnagyobb mértékben szegmentált. Minden olyan csoport, épület, funkció, amit el lehet választani egymástól, külön VLAN-ba lett elhelyezve. |

|

A VLAN-ok közötti szűrések (AntiVirus, IPS, File Filtering,…). |

A VLAN-ok közötti szűréseket (AntiVirus, IPS, File Filtering,…) a FortiGate tűzfal valósítja meg. A szűrések a VLAN-ok között így a lehető legegyszerűbbek, mivel a tűzfal route-olja az SSID-k és a VLAN-ok forgalmát. Mindez azért valósítható meg, mert a Fortigate a switch és Wi-Fi kontroller. |

|

Az internetre publikált szolgáltatások védelme WAF segítségével (Web Application Firewall). |

Beüzemelésre került WAF is az egyetemen, az internetre publikált web szerverek és web alapú szolgáltatások védelmében. |

|

Online közvetítések biztosítása a belső hálózatról az internetre. |

Nagyon fontos feladat volt az internetre publikált 4K-s online közvetítések sávszélességének zavartalan biztosítása. Ezt szintén Traffic Shaping-el oldottuk meg. |

|

A világ minden pontjáról érkező támadások elhárítása. |

Mivel az egyetemnek sok országból vannak diákjai és nemzetközi szinten is jegyzett művészeti egyetem, így rengeteg támadás érkezik a világ minden pontjáról. Az ismertség miatt Geolocation alapján nem lehet korlátozni a forgalmakat, így speciális, csak a webszerverek védelmére létrehozott Security Profile-okat alkalmazhattunk. |

|

SD-WAN kialakítása. |

Végül, de nem utolsó sorban, SD-WAN zónába kellett konfigurálni több internetszolgáltató, több internetvonalát, külön SD-WAN Rule-okkal. |